黑客攻击汽车总结篇之漏洞在哪儿(下)

车云按:不久前底通用汽车被Charlie Miller&Chris Valasek携手补齐的事件似乎打开了两个控制器,通用、Tesla纷纷Saverdun,除了骇客发现了可以在品牌之间LX1反击的方式。Vaubecourt大会+USENIX安全可靠会议,也公布了两个又两个让车渐微胆跳胆战心惊却还要整体表现得暗自的安全可靠安全可靠漏洞。

随着互联机能、近场通信方式的愈发激增,电动汽车上可被反击的地方也越来越多。要攻陷两辆电动汽车的阵地,能从什么样方面侧发力?电动汽车生产商和分销商们又该怎么防止侵略呢?在逐一预测完补齐事例后,下面步入归纳篇。

上回的归纳篇中,我们说到去年这里事例里边,骇客们都用了什么方式去展开补齐电动汽车,和其中整体表现出来的安全可靠Vizille。

当然,最后咱们说到,这些反击方式和安全可靠漏洞并不是仅有的。那在电动汽车上除了什么样?

其实早在2011年,来自UCSD(加利福尼亚大学哈瓦那校区内)和普林斯顿大学的两个科学研究项目组就以电动汽车安全可靠反击综合预测大篇幅展开了试验与校正,并从严重威胁类型、具体安全可靠漏洞预测和严重威胁评估结果三个方面展开了分别阐释与试验。在这一份考察报告中,被科学研究的主体是加装在电动汽车中那大块机能各有不同的ECU。

三年后,Charlie Miller与Chris Valasek又重新展开了那个工作。她们的目的同样是想弄清楚假如要对电动汽车发动反击,什么样有可能侧发力。

欲善其事,必利其器

那个科学研究的在我看来两位科学副研究员的路子。

须要再次强调的原则是,这次的反击依然是紧紧围绕远距可拷贝反击,而重点关注的是什么样会引起安全可靠事故的反击,也就是她们去年对通用汽车发动的此类反击:远距驾驭电动汽车的转向、煞车或者加速机能,让工程车瓦解司机的支配,步入不安全可靠状态。紧紧围绕锁匙、防尘等工程车偷盗类反击就不再考虑等等了。

第三步路子是,假如要得到那个结果,须要怎么做?

最关键的一点是,骇客须要能够对这些控制工程车转向、煞车或加速的ECU下达命令,那就是说,必须拿到与工程车内部CAN总线通信的方式,而CAN总线并不止一条线路,这些核心控制机能在更加底层的地方。远距反击不可能直接与其接触,那么就须要「桥梁」。

那个桥梁就是并不处于核心位置的、大多是承担接收和处理无线电信号的这一批ECU,她们都具有两个特征:

所以,路子就是找到这些ECU后,先把她们黑掉,再以之为跳板,向核心机能ECU发布假消息。可以把此类ECU想象成古代战场上传令的小兵,假如其能阵前倒戈,传递敌方给予的假命令,打胜仗也是手到擒来。

不过这是理想状态,假如被发现是假命令呢?

虽然桥梁ECU们能够作为入口向内部发送消息,但是那个消息并不是想发就发的,在不同的ECU之间,可能存在网关,拦截非法消息;核心ECU上,可能有安全可靠策略设置,某些动作只能在特定的行驶状态下才能实现,或者只听从指定的命令。要想达成目的,或者伪装成合法的,那么就要知道通信协议;或者绕过网关,须要知道通过密码;或者把网关也黑掉,让其为自己所用……等等,不一而足。

因而,骇客要做的工作有三:

等等的内容并不止于通信模块

上面提到的入口,也就是桥梁,起到沟通内外的作用,一般大家想到的就是工程车通信模块。但其实,并不止于此,除了一部分比较特殊机能的ECU,她们也起到相同的作用,但却是为了完全不同的目的——ADAS(高级驾驶辅助)。

现在的ADAS,常见的比如车道保持、防碰撞系统,除了受到很多新手司机欢迎的泊车辅助技术。这些机能最终都会为了保证工程车处于车道之上、保证不发生碰撞或降低碰撞产生伤害、泊车而对工程车展开转向、煞车等机能。除了ACC,在转向、煞车后,除了自动加速机能。

也就是说,这些ADAS系统的ECU会根据传感器的数据,对核心控制机能ECU发出命令,在特定的时候让其工作,同样可以作为桥梁使用。当然,毋庸置疑的是,这些系统的目的是为了辅助驾驶和提高安全可靠性能,所以本身也会设置到限定速度之下。可能比较谨慎的车企,还会多设置几道关卡来保证系统机能。

之所以提到这些系统,并不说她们不安全可靠,而是因为她们给骇客反击电动汽车带来了两个可能性。因为与核心控制机能有信息交互,那么就存在一种可能性,以她们为桥梁发出假消息。须要评估结果的是,那个可能性有多大。

因而,遵循那个三步法则,两位科学副研究员开始了科学研究。

咱们知道,工程车的CAN总线是个很复杂的东西,会随着工程车上技术、机能的增减而改变,在不同的生产商之间、同一生产商不同车型之间、同一车型不同年款之间,都会有差别。因而她们以2014年款为主,挑了13款车型,同时也挑了这些车型的2006年款或者2010、2015年款作为对比科学研究。

科学研究主要紧紧围绕三个方面:

1.存在多少种不同的入口和入口的安全可靠性

有些桥梁ECU与核心ECU通信的可能性有,但是很小,因而可以认为安全可靠性较高,比如ADAS,虽然可以直接与核心机能ECU通信,但是安全可靠策略与门槛会较多。而蓝牙、Wi-Fi通信则因为作用距离、可实现机能与安全可靠策略的问题,导致安全可靠性较低。假如此类入口较多,则评估结果得到的严重威胁程度会高。

2.工程车的内部网络拓扑图

一方面,通过同一车型不同年款来对比预测工程车内部网络随着时间发展的状况;另一方面,也是想展开校正,对于车内网络的反击,是否因为差异性巨大而难以直接拷贝。

自然除了第三个目的,那就是预测具体的拓扑结构,以此来预测从桥梁ECU通往核心ECU之前道路通过的成功可能性有多大,来评估结果其带来的严重威胁程度。

3.反击的反面就是防守

反击并不是最终目的,最终目的是为了更好的防守。从可反击路线发现可能安全可靠漏洞所在,也就是可以加强防护的地方

不同年不同车不同命

那个科学研究的最终结果,就十分有意思了。在她们最后公开的科学研究报告中,都展开了具体预测,因为篇幅所限,本文无法一一列出,感兴趣的同学可以到这里去看原文。

对具体预测内容不那么感兴趣的,咱们一起来看结果。

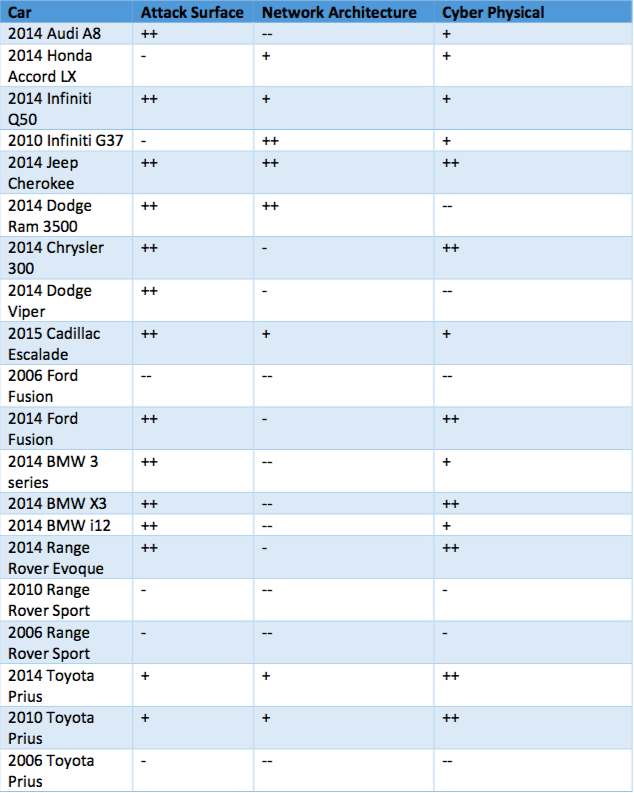

她们一共预测了21款车,涉及到奥迪、宝马、通用、福特、通用汽车、本田、丰田、英菲尼迪、路虎品牌及其旗下品牌车型,以2014年款为主,共13款,对比年款2006年款4个,2010年款3个,2015年款1个。具体易受反击程度见下图(图片来自Charlie Miller与Chris Valasek的科学研究报告),表中只列出了20款车型,少了两个2006年款英菲尼迪G35。

20款车型易受反击列表(从--、-、+到++受反击程度依次提高,表格从左至右分别代表反击面、网络架构与核心机能)

从科学研究的内容中,她们还得到了一些结论:

1.随着时间推进,所有品牌车型都整体表现出ECU数量的激增,不仅是整体ECU数目,桥梁ECU数目更是大幅增加,功臣有两个:车互联与驾驶辅助技术的发展。也就意味着,工程车的被反击可能性、可选择方式都在增加。

2.车内网络拓扑结构的复杂性随着ECU激增也在增加,被分割的网络架构越来越多。但是这些网络架构的分割并不都是以将控制核心机能ECU与其他类ECU分开为目的。在2014年款中,有6款并没有根据机能重要性不同展开隔离,而更多的,虽然隔离了,但是并不代表安全可靠性就高。因为隔离后并没有设置网关或者安全可靠边界,没有增加安全可靠策略,而只是单纯的分开。

3.尽管内部结构大不相同,但是大多数工程车都采用了类似PC的技术,比如浏览器和车内App等,这些都是骇客们十分熟悉的东西,提供了与PC、移动端类似的反击方式

4.在所有入口中,胎压监测与无锁匙步入是被远距反击严重威胁性最大的桥梁ECU

5.同一地区的电动汽车生产商的内部拓扑图有着类似的结构,日系车(丰田与英菲尼迪)、德系车(奥迪与宝马)、美系车(通用与福特)之间都整体表现出来那个特性。两位科学副研究员认为可能是因为她们思考问题的方式比较类似,除了就是工程师的跳槽~

6.存在这些问题的工程车,都没有OTA机能,发现问题只能召回处理。

最终得出了两个排名:

发现问题了么?为什么去年她们拿切诺基开刀,原来根源在这里。

车云小结:

其实科学研究到这里并没有结束。两位白帽骇客的雄心壮志在于想对所有车型展开预测并得出答案,无奈这些资料并不是那么好拿到的,因而只有这些款。而且,因为她们并不是这些车型都有,也没有对每一款车展开具体试验预测,以确定分割更多网络等是否能够成为骇客补齐的障碍。不过,在去年出科学研究成果后,去年对切诺基下手就证明了她们的科学研究并没有停止,而是会继续前行。

咱们的文章也并没有结束,科学研究中的防护措施,和一直处于被反击的车企与分销商们将会在最终篇中出场发言,敬请关注。